Se deben considerar los lineamientos del proceso y un marco para las juntas directivas y la alta gerencia cuando se supervisan, examinan y gestionan los riesgos de las relaciones comerciales de terceros en las áreas de tecnología de la información, sistemas y seguridad cibernética.

Es difícil encontrar una empresa que no dependa de terceros para respaldar sus operaciones. La alta dirección y el consejo de administración son en última instancia responsables del riesgo que terceros proveedores, contratistas y sistemas imponen a la empresa.

Los terceros incluyen, pero no están limitados a, proveedores de servicios de tecnología; servicios de nómina; empresas de contabilidad; agencias de facturación y cobro; compañías de gestión de beneficios; y empresas de consultoría, diseño y fabricación. La mayoría de las relaciones comerciales de terceros requieren el envío y recepción de información, el acceso a la red y los sistemas de la empresa y el uso de los recursos informáticos de la empresa. El riesgo planteado a diferentes niveles y los impactos varían de bajo a muy significativo.

La externalización de una actividad a una entidad externa de ninguna manera elimina la responsabilidad, obligación o responsabilidad de la empresa, pero estas actividades se consideran integrales e inherentes a las operaciones. Como resultado, la empresa está obligada a identificar y mitigar el riesgo que le imponen las relaciones comerciales de terceros.

El número de violaciones e incidentes de seguridad que son el resultado de terceros está aumentando. Con base en las encuestas de Global State of Information Security de PricewaterhouseCoopers (PwC) de 2010, 2011 y 2012, el número de incidentes de seguridad atribuidos a socios y proveedores aumentó del 20 por ciento en 2010 al 28 por ciento en 2012.1 El problema empeora a medida que aumenta el número de empresas en proveedores y contratistas externos va en aumento.

El Third Party Advisory Group de Soha System encuestó a gerentes, directores y ejecutivos de seguridad y tecnología de la información y descubrió que “con el 63% de todas las infracciones de datos vinculadas directa o indirectamente con el acceso de terceros, esos contratistas y proveedores que necesitan acceder a aplicaciones corporativas para hacer su trabajo representa un riesgo para cualquier empresa”.2

La cuestión del riesgo de terceros es muy complicada para las empresas globales por el gran número de terceros y contratistas que utilizan para complementar los requisitos y/o servicios del personal.

La presión está aumentando en las empresas globales, nacionales y grandes o pequeñas para planear, realizar, remediar, monitorear e informar los resultados de la evaluación de riesgos, el grado de riesgo y el cumplimiento (regulatorio o no regulatorio) que los proveedores de terceros pueden imponer.

Las empresas de sistemas de información otorgan acceso a aplicaciones de la empresa a terceros, infraestructura de red y centros de datos. Sin embargo, el equipo directivo superior debe conocer la gravedad de tales actividades invasivas para sopesar los factores de riesgo asociados y garantizar que se implementen los procedimientos adecuados para contrarrestar y mitigar el riesgo.

Tipos de riesgo que un tercero puede tener en una empresa

Cuando un tercero almacena, accede, transmite o realiza actividades comerciales para y con una empresa, representa un riesgo probable para la empresa. El grado de riesgo y el efecto material están altamente correlacionados con la sensibilidad y el volumen de transacción.

Las empresas son en última instancia responsables de la custodia, protección y cumplimiento de los requisitos legales y reglamentarios de la información confidencial, independientemente de la estipulación del contrato, la indemnización, la responsabilidad o la mitigación estipulada en el contrato firmado con el tercero.

La externalización de ciertas actividades a un tercero representa un riesgo potencial para la empresa. Algunos de esos factores de riesgo podrían tener impactos adversos en forma de, pero no limitados a, cuestiones estratégicas, de reputación, financieras, legales o de seguridad de la información. Otros impactos adversos incluyen la interrupción del servicio y el incumplimiento regulatorio. El enfoque del proceso en este artículo es similar a los procedimientos de examen de la Oficina del Controlador de la Moneda (OCC) de 2017 que complementan el Boletín 2013-29 de la OCC, “Relaciones con terceros: Orientación sobre la gestión del riesgo”.3 El suplemento describe los procesos clave para gestionar el riesgo de las relaciones de terceros. Sus procesos podrían extenderse como mejores prácticas para las industrias más allá de las empresas financieras. Sus procesos son:

- Fase 1 del ciclo de vida: Planificación—La administración desarrolla planes para gestionar las relaciones con terceros.

- Fase 2 del ciclo de vida: Debida diligencia y selección de terceros—La empresa realiza la debida diligencia con todos los posibles terceros antes de seleccionar y celebrar contratos o relaciones.

- Fase 3 del ciclo de vida: Negociación del contrato—Revisiones de la administración o contratos de revisión del asesor legal antes de la ejecución.

- Fase 4 del ciclo de vida: Monitoreo continuo—La administración revisa periódicamente las relaciones con terceros.

- Fase 5 del ciclo de vida: Terminación y planificación de contingencia—La administración cuenta con planes de contingencia adecuados que abordan los pasos a seguir en caso de incumplimiento o terminación del contrato.

Supervisión y enfoque de la seguridad de datos de terceros: El desarrollo del registro de riesgos

El objetivo de este artículo es presentar una medida creíble, objetiva y de apoyo que ilustre el grado de cumplimiento y supervisión que se exige a terceros en proporción al grado de riesgo al que se expone la empresa. La seguridad de los datos se extiende a las relaciones con terceros en las áreas de externalización de servicios de TI, aplicaciones, sistemas, infraestructura y procesamiento de transacciones, entre otros. El impacto de la seguridad de datos de terceros abarca las operaciones de la empresa, la cadena de suministro, la tecnología de la información y la seguridad, todos los niveles de gestión (incluida la junta directiva) y mucho más. Debido al impacto que la seguridad de los datos tiene en la empresa, la representación de las partes interesadas de diferentes partes de la empresa en la evaluación de diligencia debida y la toma de decisiones está bien justificada y se deja a la discreción de la administración según lo consideren apropiado.

El enfoque sistemático propuesto supone que los interesados contribuyen a los esfuerzos, informes, conclusiones, recomendaciones y decisiones relacionadas con el cumplimiento y el riesgo de seguridad de datos de terceros.

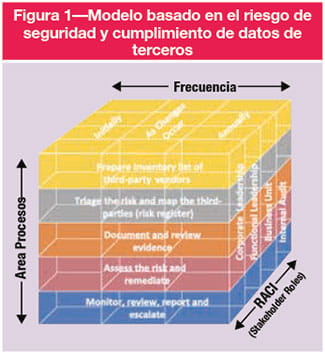

La base de la metodología de evaluación propuesta se divide en tres dimensiones, como se ilustra en la figura 1:

La base de la metodología de evaluación propuesta se divide en tres dimensiones, como se ilustra en la figura 1:

- Área de proceso—Representa el grado de riesgo y cumplimiento con el que se miden los terceros. Representa los pasos de desarrollo del registro de riesgos, que es el resultado crítico y final de la metodología presentada en este artículo. El desarrollo y la conclusión del registro de riesgos es un enfoque sucesivo representado por cinco niveles.

- Frecuencia—Es el período repetible o el calendario del examen/informe requerido por los terceros por parte de la empresa que recibe los servicios. La frecuencia es una parte integral del registro de riesgos ya que depende de los niveles de riesgo de terceros y de los tipos de evidencia requerida comprobada.

- Responsable, responsable, consultado e informado (RACI)—Este es el modelo de roles y responsabilidades para cualquier actividad que las partes interesadas de la empresa administren y supervisen. Los actores interfuncionales de RACI podrían provenir de diversos departamentos como cumplimiento, tecnología de la información, cadena de suministro, recursos legales y humanos. Los elementos básicos del modelo RACI son:

- Responsable—Las partes interesadas que realizan el trabajo

- Rinde Cuenta—Las partes interesadas que son responsables del trabajo y la toma de decisiones

- Consultado—Las partes interesadas a las que se debe consultar antes de tomar decisiones y/o realizar tareas

- Informado—Las partes interesadas a las que se debe informar cuando se toma una decisión o se completa el trabajo

El enfoque del proceso propuesto

Los siguientes son los pasos de procedimiento recomendados del enfoque de gestión basada en el riesgo:

- Prepare una lista de inventario de proveedores externos—Un tamaño no sirve para todos. Al compilar la lista de terceros y desarrollar los criterios para evaluar el riesgo de seguridad de terceros para la empresa, la lista debe estar dentro del contexto de la industria, los tipos de servicios prestados y el grado de impacto de las dependencias del servicio en la empresa. Las expectativas de la empresa respecto del cumplimiento de la seguridad de datos de terceros variarán y dependerán de:

- La relación comercial y lo que presta (productos o servicios) el tercero; por ejemplo, si la naturaleza de los servicios prestados son datos transaccionales, las Declaraciones sobre normas para ensayos de certificación (SSAE) 18 son efectivas para el Control de organización de servicios (SOC) informan opiniones.

- La importancia de los procesos centrales de lo que se presta a la empresa, por ejemplo, cuando la relación entre la empresa y el tercero se rige por los servicios de externalización de tecnología de la información (ITO).

- El impacto de los datos y la seguridad cibernética que tiene el tercero cuando hay un intercambio/transmisión de datos con la empresa, por ejemplo, ¿cuáles son los métodos de transmisión segura y los tipos de encriptación utilizados para transferir datos, como información confidencial o de propiedad, sobre un canal seguro?

- El tipo y la naturaleza del intercambio de datos (intelectual, producto, financiero, recursos humanos, salud, privado) entre la empresa y el tercero; por ejemplo, el cumplimiento del intercambio de datos relacionado con la información de salud del paciente se rige en los Estados Unidos bajo la ley de responsabilidad y portabilidad de seguros médicos (HIPAA).

- El tipo de entidad del tercero (por ejemplo, público, privado, gobierno), por ejemplo, si la entidad es una agencia del gobierno de los EE. UU., requerirá el cumplimiento de la ley de gestión de la seguridad de la información federal de EE. UU. (FISMA). Esta ley requiere que cada agencia federal desarrolle, documente e implemente un programa de toda la agencia para proporcionar seguridad de la información para los sistemas de información que respaldan las operaciones y los activos de la agencia, incluidos los proporcionados o administrados por otra agencia, contratista u otra fuente.

- Evalúe el riesgo y haga un mapa de los terceros (registro de riesgos)—Cuando se trata de un tercero, la empresa debe examinar los tipos de riesgo que se plantean. Dependiendo de los servicios prestados, el tercero puede ejercer múltiples factores de riesgo en la empresa, lo que aumentará la debida diligencia y la garantía de cumplimiento requerida por el tercero.

El nivel de riesgo se debe evaluar y registrar en el registro de riesgos de terceros como riesgo crítico, riesgo moderado o bajo riesgo. Esta es principalmente una evaluación cualitativa, determinada por el equipo de RACI y guiada por las categorías de riesgo, que incluyen:- Riesgo estratégico—Depende de la singularidad y el volumen de las transacciones que ofrece el tercero. Este es el riesgo que ocurre cuando el valor para la empresa está altamente alineado con la administración del riesgo tecnológico. Por ejemplo, las grandes empresas pueden depender mucho de un tercero para obtener soporte tecnológico y procesar información crítica. La protección de los activos informativos afectará el valor y la reputación de la empresa.

- Gestión de la información y riesgo de seguridad—Esta es una combinación de servicios de tecnología de la información, seguridad de la tecnología de la información y riesgo de cumplimiento normativo. Por ejemplo, una transferencia de información de ida y vuelta presentará una serie de desafíos de seguridad, como la seguridad de los datos durante la transmisión. Los factores de riesgo adicionales incluyen la confidencialidad, el acceso de los usuarios, la ubicación de los medios, la seguridad física, la seguridad del dispositivo y el riesgo de los terceros, si corresponde.

- Riesgo de resiliencia—Se relaciona con las actividades críticas de la empresa y cuán resiliente es el tercero para garantizar disponibilidad de información, recuperación de desastres, continuidad del negocio, gestión de incidentes, objetivo de tiempo de recuperación (RTO), objetivo de punto de recuperación (RPO) y único punto de falla (SPOF).

Podría haber expectativas de cumplimiento normativo o controles clave vigentes que sean exclusivos del tipo de industria de terceros, la naturaleza de los servicios prestados o la capitalización de mercado. Por ejemplo, el tercero puede requerir el cumplimiento de la ley Sarbanes-Oxley (SOX) de EE. UU., HIPAA, la ley estadounidense Gramm-Leach-Bliley (GLBA), el Estándar de seguridad de datos de la industria de tarjetas de pago.

(PCI DSS), y la ISO/IEC 27001 de la Organización Internacional de Normalización (ISO) y la Comisión Electrotécnica Internacional (IEC) o que presenten informes de certificación como SOC 1 o SOC 2. Estos requisitos deben tenerse en cuenta al evaluar el riesgo categorización del tercero. Sin embargo, en ausencia de informes de certificación de cumplimiento normativo, la empresa debe tratar al tercero de forma diferente. La empresa puede requerir una evaluación in situ o enviar un cuestionario para que lo complete el tercero con la frecuencia que la empresa considere apropiada.

Además, la empresa puede establecer reglas de alerta cuando ocurren eventos internos o externos que afectan al tercero y al entorno de control y que imponen un riesgo significativo. Algunos de estos eventos podrían ser fusión y adquisición, desinversión, grandes cambios en la organización, ingresar a nuevos mercados y expansión geográfica. Dichos eventos justificarán que la empresa exija garantías en forma de una nueva evaluación de seguridad o evidencia de que los controles clave están vigentes y funcionan de manera efectiva. - Documento y revisión de evidencia—Para las empresas que cotizan en bolsa, una empresa ubicada en los Estados Unidos puede solicitar y examinar informes relacionados con el cumplimiento de SOX, HIPAA, GLBA, PCI DDS, SOC 1, SOC 2 o ISO 27001. Eso puede ser suficiente como evidencia de que el tercero tiene el controles clave en su lugar, y esto debe ser afirmado por los ejecutivos superiores.

En Canadá, existen amplias leyes que regulan la seguridad y la privacidad, como la ley federal de protección de información personal y ley de documentos electrónicos (PIPED); Bill 198, denominado Canadian SOX (C-SOX); la ley de protección de la lnformación de salud; y estándares regulatorios establecidos por PCI DSS.

En México, existe la ley de protección de datos personales en posesión de partes privadas. En Europa, existe la directiva de protección de datos de la Unión Europea. En Japón, existe un estatuto que cubre los controles internos para las empresas públicas. Se conoce como J-SOX.

Sin embargo, la otra categoría de terceros, es decir, un tercero que no tiene informes de cumplimiento de regularidad, puede requerir que la empresa realice una auditoría, un recorrido o complete cuestionarios como la evidencia necesaria de que los controles internos clave están en su lugar y operando efectivamente. La frecuencia (seis meses, anual o bianual) de la evaluación de seguridad de datos dependerá de la categoría de riesgo que la empresa haya determinado. Es fundamental contar con los tipos de informes y la frecuencia de los exámenes de los controles clave establecidos cuando se negocia o renueva el contrato.

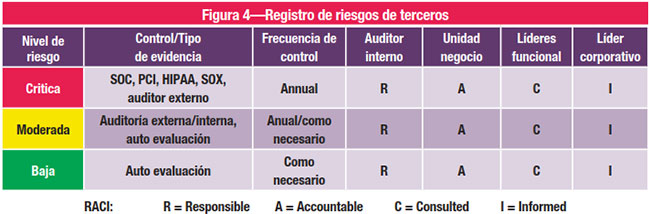

El tipo y la frecuencia de la evidencia o documentación relacionada con la seguridad de los datos para que el tercero los corrobore deben registrarse en el registro de riesgos de terceros que la empresa mantiene. - Evaluar y remediar el riesgo—El objetivo de este paso es completar el desarrollo del registro de riesgos de terceros con una técnica de puntuación incorporada para evaluar y agregar el riesgo para cada tercero en particular. Este registro debe usar los niveles de categoría de riesgo crítico, moderado o bajo riesgo, como se describió anteriormente. Los terceros individuales serán clasificados y colocados en la categoría de riesgo apropiada con la aprobación de la RACI del equipo de la empresa. En el registro de riesgos de terceros, la empresa especificará el documento requerido que debe ser producido por el tercero, la frecuencia y cualquier remediación o controles adicionales que puedan mitigar el riesgo a un nivel aceptable.

- Monitorear, revisar, informar y escalar—Monitorear, revisar y reportar los riesgos de terceros es un proceso continuo. Debe llevarse a cabo regularmente y también se debe activar si ocurren ciertos eventos, como fusión y adquisición, desinversión, cambios importantes en la organización, ingreso a nuevos mercados y expansión geográfica. El registro de riesgos de terceros proporcionará una guía para la acción requerida y el seguimiento de la empresa.

La RACI del equipo representa el equilibrio apropiado de la gobernanza requerida para el seguimiento, la escalada, la responsabilidad y la toma de decisiones de la empresa. Esto proporciona autenticidad, legitimidad, objetividad, credibilidad y respaldo al proceso de riesgo de terceros.

Ejemplo de ensayo

El siguiente es un ejemplo hipotético que se utiliza para determinar el riesgo constituido y desarrollar un registro de riesgos de terceros utilizando el enfoque propuesto en este artículo y los siguientes supuestos:

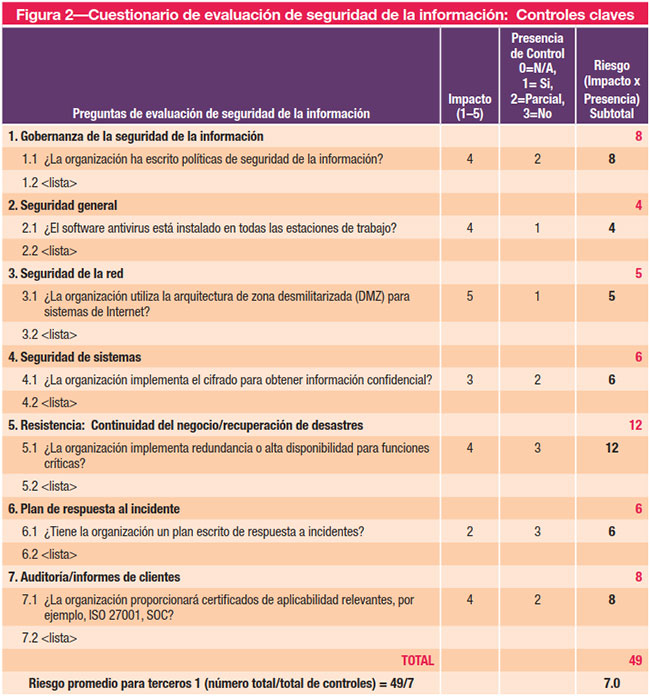

- La determinación de la medición del riesgo de seguridad es el objetivo del ejemplo hipotético utilizado. Si el tercero no puede proporcionar los informes de cumplimiento normativo, se recomienda utilizar tipos revisados de normas y/o un cuestionario de evaluación, como el que se presenta en la figura 2.

- Aplicar y lanzar el proceso por igual a todos o a terceros seleccionados. Según se considere apropiado, adopte los controles clave de un estándar publicado, como el Marco del Instituto Nacional de Estándares y Tecnología de EE.UU (NIST) para la Mejora de la Ciberseguridad de Infraestructura Crítica, ISO 27001, el SANS. 20 Controles de seguridad críticos para una defensa cibernética efectiva, o desarrolle una evaluación de riesgos. Para el ejemplo ilustrado en la figura 2, el puntaje promedio más alto de riesgo (impacto x presencia) es 15. El riesgo se calcula con base en el puntaje más alto del riesgo total (105) dividido por 7, el número de preguntas de evaluación en la figura 2.

- El número de terceros identificados como parte de la evaluación es 80. Esto representa el número de entidades sancionadas por el equipo RACI de la empresa para ser revisadas, evaluadas, supervisadas y ubicadas regularmente en el registro de riesgos de terceros de la empresa.

- Se usa una escala de 1 a 5 para determinar el impacto y para amplificar la importancia de los controles establecidos que se consideran adecuados. La escala es una medida subjetiva y es consistente con la definición de las categorías de riesgo y los niveles de riesgo discutidos anteriormente. La escala de 1 a 5 es determinada y aceptada por el equipo de RACI (figura 2).

- Se usa una escala de 0 a 3 para ilustrar la presencia de control, es decir, el grado de efectividad operativa del control establecido en el tercero (figura 2).

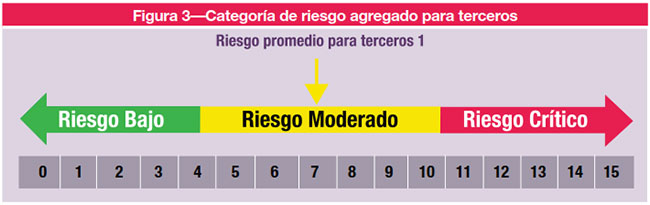

- Una ilustración de un riesgo agregado para Terceros 1 se coloca en la escala de categoría de riesgo. El riesgo agregado de Third Party 1 es 7, que es el resultado del cálculo realizado en la figura 2. El usuario de esta metodología debe determinar el rango escalado de riesgo crítico, riesgo moderado y bajo riesgo (figura 3).

- Los 80 terceros identificados deben mapearse de acuerdo con la figura 2 y la figura 3.

- El registro de riesgos de terceros se utiliza para clasificar dónde se ubica el tercero con respecto a las categorías de riesgo y los documentos esperados que debe producir y presentar el tercero (figura 4).

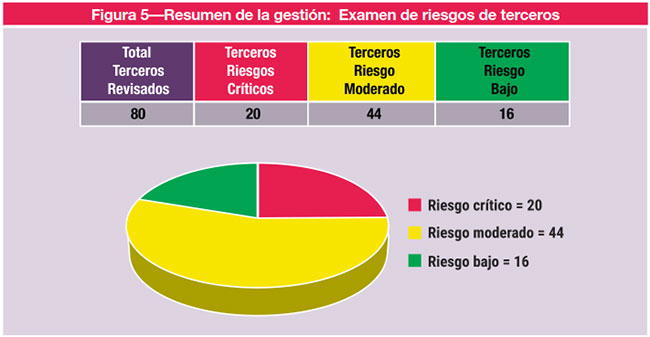

- En la figura 5 se examina un resumen del número total de terceros y cuántos se encuentran dentro de la categoría de riesgo (riesgo crítico, riesgo moderado y riesgo bajo).

Ventajas del enfoque del proceso descrito

Uno de los desafíos que enfrenta la empresa al formar un equipo para administrar el cumplimiento y el riesgo de la seguridad de datos de terceros es la justificación del costo de dicha inversión. El uso de métodos contables tradicionales, como el flujo de efectivo descontado, para determinar el retorno de la inversión (ROI) para las iniciativas de seguridad cibernética puede no ser muy adecuado en este caso.

Un artículo anterior de ISACA Journal, “Un enfoque no tradicional para justificar las inversiones en seguridad cibernética”, proporciona una plataforma para la justificación. Se basa en el modelo comercial de la empresa donde los factores de éxito críticos y críticos (CSF) y los desafíos empresariales están vinculados y respaldados por iniciativas de ciberseguridad.4

El uso de un enfoque de gestión basado en el riesgo para el cumplimiento de los riesgos y el cumplimiento de la seguridad de los datos de terceros puede generar numerosos beneficios, que incluyen:

- Establecer un repositorio único de proveedores externos

- Lograr la responsabilidad y el sentido de pertenencia necesarios para aplicar un enfoque coherente con todos los terceros y tener expectativas de documentos de apoyo para fundamentar la gestión de riesgos

- Crear confianza utilizando el modelo RACI para garantizar la cohesión del equipo para lograr los resultados deseados. La credibilidad, la precisión y los resultados de la gestión del riesgo dependen en gran medida de que más de una persona participe en las áreas de especialización que conforman el equipo RACI y las representaciones interfuncionales dentro de la empresa.

- Establecer una segmentación basada en el riesgo de terceros basada en categorías establecidas mediante la identificación de los terceros que son críticos para el bienestar de la empresa y la identificación de aquellos que representan el riesgo más alto

- Desarrollar y monitorear la remediación y comunicación entre la empresa y terceros

- Desarrollar contenido para negociar futuros contratos con otros terceros

- Proporcionar comunicación oportuna y respuesta rápida a los requisitos regulatorios cambiantes y las relaciones de terceros

- Mejorar el cumplimiento de los requisitos federales, estatales, locales y de la industria

- Agilizar los esfuerzos y maximizar la productividad del personal con un enfoque en el riesgo de terceros de alta prioridad

- Justificar la autenticidad, objetividad y credibilidad de la empresa al administrar el riesgo de terceros

Conclusión

La tendencia de las empresas en diversas industrias que utilizan terceros va en aumento. Una encuesta de la Fundación del Instituto de Investigadores Internos muestra que el 90 por ciento de los encuestados usa tecnología de terceros. Más del 65 por ciento de los encuestados confían de manera significativa en terceros.5

Consecuentemente, el riesgo que se ejerce sobre las empresas es paralelo a esta tendencia. Frente a las crecientes amenazas a la seguridad cibernética y los requisitos de cumplimiento, un gran número de empresas buscan determinar el riesgo expuesto e implementar estrategias para gestionarlo.

Este artículo presenta un enfoque de gestión basado en el riesgo para el cumplimiento y el riesgo de seguridad de datos de terceros a través del desarrollo de un registro de riesgos de terceros. Proporciona un enfoque sistemático para evaluar y cuantificar la gravedad y la exposición a los riesgos presentados al trabajar con proveedores externos.

Una vez que se determina el nivel de riesgo, la empresa podrá establecer y dictar el tipo y la frecuencia de los documentos/informes de soporte necesarios de proveedores externos para que la administración pueda corroborar y hacer cumplir las leyes, los estándares de la industria y las mejores prácticas.

Notas finales

1 PricewaterhouseCoopers, 2013 Global State of Information Security Survey, 2013

2 Soha Systems, Third Party Access Is a Major Source of Data Breaches, Yet Not an IT Priority, 2016

3 Office of the Comptroller of the Currency, “Third-Party Relationships: Risk Management Guidance,” OCC Bulletin 2013-29, USA, 30 October 2013

4 Putrus, R. S.; “A Nontraditional Approach to Prioritizing and Justifying Cyber Security Investments,” ISACA Journal, vol. 2, 2016, p. 46–53, www.isaca.org/resources/isaca-journal/issues

5 The Institute of Internal Auditors Research Foundation, Closing the Gaps in Third-Party Risk Management Defining a Larger Role for Internal Audit, 2013, http://cdn.cfo.com/content/uploads/2013/12/Crow_IAA_Study.pdf

Robert Putrus, CISM, CFE, CMC, PE, PMP

Es un director con The Roberts Company LLC (www.therobertsglobal.com). Tiene 25 años de experiencia en administración de programas, servicios de cumplimiento, sistemas de información y gestión de organizaciones de servicios profesionales. Experimentado en el despliegue de diversos marcos/ estándares de seguridad cibernética, Putrus ha escrito numerosos artículos y documentos en revistas profesionales, algunos de los cuales han sido traducidos a varios idiomas. Ha sido citado en publicaciones, artículos y libros, incluidos los utilizados en programas de maestría en administración de empresas en los Estados Unidos. Él puede ser contactado en robertputrus@therobertsglobal.com.