En el mundo de los sistemas de información, los datos han ganado la posición más influyente. Los datos se refieren a entidades-recurso, agente o evento-y entre estos, los datos de eventos son probablemente el grupo más generalizado. Incluso en un corto período de tiempo, una empresa puede generar millones de puntos de datos sobre eventos, ya que la empresa prospera en la creación de valor a través de eventos tales como marketing, ventas, servicios y asistencia al cliente. Curiosamente, dondequiera que ocurran los eventos, hay espacio para registrar los eventos. Los registros son la línea de vida de la cadena de valor de los sistemas de información. La contabilidad financiera y gerencial, por ejemplo, depende de registrar todos los eventos económicos de la entidad y, en el proceso, crear pistas de auditoría para proporcionar soporte para garantizar tales eventos y sus consecuencias.

Algunas empresas, como Fitbit, prosperan en eventos en la vida de sus clientes. El usuario de Fitbit genera datos continuos en gran medida. Por supuesto, el usuario de Fitbit no está interesado en los datos de eventos individuales, sino más bien en la información agregada, como la cantidad de pasos recorridos en un día o las tendencias. Para esto, Fitbit registra cada evento, literalmente, cada paso que camina el usuario, y procesa los datos en información útil para el usuario.

A medida que las empresas capturan y almacenan grandes volúmenes de datos en sus registros operativos todos los días, también crean un desafío para ellos mismos: garantizar que los datos sean precisos, los tipos de datos comunes están estandarizados en todos los registros y los registros están protegidos. Para Fitbit, se trata de proteger la privacidad de los usuarios asegurando la información de identificación personal (PII) de la mejor manera posible. Por lo tanto, las operaciones y los datos operativos resultantes crean la necesidad de filtrar los datos que justifican las medidas de seguridad de la información.

Es importante diferenciar entre datos operativos y datos relacionados con la seguridad. Fitbit crea valor a través de datos operativos y, en el proceso, debe contar con medidas de protección de la información, por ejemplo, para proteger la privacidad de sus clientes. En contraste con la creación de valor utilizando datos operativos, las empresas podrían crear valor al proteger a los clientes de diversos riesgos relacionados con la información. LifeLock es un ejemplo de este tipo de negocio en el que la empresa escanea y supervisa los datos confidenciales de identificación del cliente, proporciona alertas y, cuando es necesario, ayuda a restablecer la identidad comprometida del cliente.

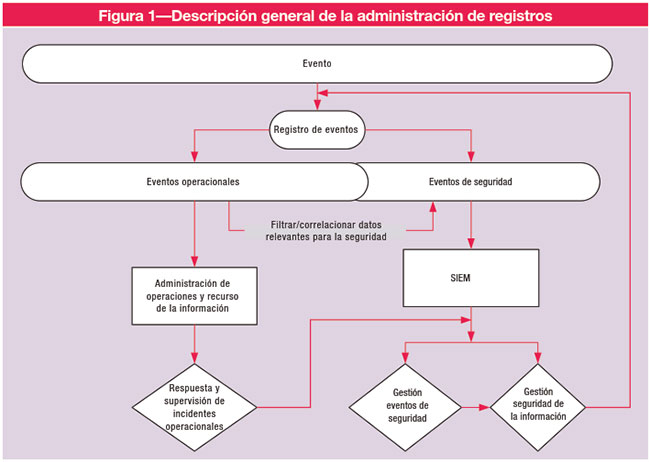

La mayoría de las empresas tienen datos operativos y datos relacionados con la seguridad, a veces integrados en la misma base de datos. Para administrar datos relacionados con la seguridad dentro de los registros y datos operacionales en los registros de seguridad dedicados, surgió una tecnología sofisticada llamada información de seguridad y gestión de eventos (SIEM). SIEM intenta satisfacer dos necesidades separadas: monitoreo en tiempo real, correlación y procesamiento de eventos de seguridad (llamado gestión de eventos de seguridad [SEM]) y el análisis histórico de la información del archivo de registro (llamado gestión de información de seguridad [SIM]), por ejemplo, apoyar las investigaciones forenses. SEM está estrechamente relacionado con la gestión de respuesta a incidentes cuando el incidente puede afectar la seguridad de la información. SEM representa un esfuerzo continuo y continuo, mientras que SIM se lleva a cabo solo según sea necesario.1

En la figura 1 se presenta una descripción general de alto nivel de un escenario de gestión de registros. Es importante reconocer los registros de eventos operacionales, aunque incidentalmente involucrados en la seguridad de la información iniciativas, pueden ser de valor para la organización. Por ejemplo, se puede programar una monitorización en tiempo real de la utilización del espacio de disco para enviar una alerta una vez que el espacio en disco esté lleno en un 80%. Los registros de eventos operacionales también deben filtrarse para datos relevantes para la seguridad. Una auditoría de registros operacionales para identificar cualquier desviación del cumplimiento de la política de administración del registro de seguridad debería ser útil para abordar proactivamente cualquier problema emergente. Un ejemplo puede verse en la experiencia de Uber.

Las organizaciones que no valoran la importancia del registro y la supervisión pueden tener que enfrentar problemas en caso de incumplimiento o incidente debido a la ausencia de registros y evidencia, o a prácticas de administración de datos laxas. Esto también puede conducir a un incumplimiento legal, contractual o regulatorio. Por ejemplo, Uber usó un programa llamado “Vista de Dios”, que permitía a los empleados controlar las ubicaciones de los pasajeros. La Comisión Federal de Comercio de Estados Unidos (FTC) alegó que esta era una práctica comercial impropia. En un acuerdo con la FTC, Uber declaró que, para una aplicación similar ahora en uso en Uber, tiene acceso limitado solo a aquellos con una necesidad crítica de acceder a dichos datos. Como parte del acuerdo, Uber acordó que se someterá a auditorías de terceros cada dos años durante los próximos 20 años para buscar la seguridad de que cumple o excede los requisitos de la FTC para las protecciones de privacidad.2

De la tecnología a la solución

SIEM es una tecnología, no una solución. Una tecnología puede proporcionar la red troncal, o infraestructura, para desarrollar una solución, pero por sí sola no creará una administración óptima de registros de seguridad para la empresa. Entonces, el éxito de la administración del registro de seguridad en una empresa grande y compleja depende de dos decisiones relacionadas:

- La política y la estrategia deberían impulsar el programa de administración del registro de seguridad. El análisis de riesgos descendente debe guiar las decisiones con respecto a qué datos recopilar, cómo correlacionarlos y cómo producir y distribuir inteligencia de información creada a partir de dichos registros. El personal debe ser competente y motivado, y tener el desafío de innovar continuamente en un área que puede percibirse como estática y dócil.

- Invertir la cantidad apropiada de recursos para desarrollar una infraestructura SIEM que satisfaga las necesidades de la organización. La selección adecuada de la tecnología SIEM y su implementación personalizada y relevante para el riesgo dentro de la organización es importante para lograr los objetivos de gestión del registro de seguridad.

Visa Europe, en el contexto de los datos del Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS), sugirió los siguientes pasos para diseñar e implementar una solución de registro:3

- Comprenda los controladores.

- Prepárese para el análisis de registro.

- Analice los controladores comerciales y los requisitos de cumplimiento.

- Desarrollar políticas y procesos.

- Alcance la solución y la estrategia de registro.

- Desarrollar la política de análisis de registro.

- Seleccionar e implementar una solución.

- Desarrollar criterios de evaluación de la solución.

- Evaluar las opciones.

- Desarrollar una prueba de concepto.

- Implementar análisis de registro.

- Mantener y utilizar la solución de registro.

- Revise y refine la implementación de la solución de registro.

Desafíos

Existen varios desafíos para crear valor a partir de iniciativas de administración de registros. Ya sea que la creación de valor implique minimizar los riesgos, mejorar la eficiencia de las operaciones o aumentar la efectividad de la cadena de suministro de información, siguen existiendo retos importantes en el camino. En primer lugar, la tarea de la administración de registros puede no ser considerada por el personal experto en tecnología como emocionante o útil en la creación de una carrera profesional. Esta percepción puede obstaculizar la causa de atraer talento a la tarea. Para que la administración del registro de seguridad funcione de manera efectiva, el personal debe tener experiencia en los procesos comerciales de la empresa y conocer la naturaleza y las fuentes del riesgo. Los conocimientos de esta experiencia podrían llevar a decisiones importantes relacionadas con el riesgo que impacten sobre qué registrar, cómo relacionar los datos registrados, qué agregar y con qué frecuencia revisar la inteligencia producida. Esto tiene una relación directa con la efectividad de la política de administración del registro de seguridad.

Dado que SIEM incluye SEM, es particularmente importante que el personal de respuesta a incidentes adopte SIEM y trabaje dentro de su alcance para aprovechar las actividades de notificación de incidentes. Sin la aceptación de los equipos de respuesta a incidentes, SIEM puede no obtener los mejores resultados posibles de una infraestructura de SIEM. El soporte de un programa de respuesta a incidentes establecido es un elemento necesario de una solución efectiva de SIEM.4

Un segundo desafío se basa en “equilibrar una cantidad limitada de recursos de gestión de registros con un suministro continuo de datos de registro”.5 Claramente, el volumen, la variedad y la complejidad de las fuentes de datos se han incrementado. Con recursos limitados, qué registros seleccionar y cómo optimizar la función de administración del registro de seguridad puede resultar difícil, especialmente en un momento en que hay más y más cambios significativos que afectan las fuentes de datos. Los ejemplos de tales cambios incluyen Internet of Things (IoT), proliferación de dispositivos (traiga su propio dispositivo [BYOD]) y abastecimiento en la nube. Efectivamente, los ojos deberían establecerse donde está el riesgo; sin embargo, esto en sí mismo sigue siendo un objetivo móvil en una organización dinámica, apalancada por la tecnología. En estas circunstancias, probar el valor recibido de la gestión del registro de seguridad podría ser un desafío formidable.

Un programa de administración de registro de seguridad, por su naturaleza, depende del filtrado y la correlación de los datos de registro. Las fuentes de datos de registro deben admitir casos de uso comercial; de lo contrario, tendrán poco valor. “Enviar demasiados datos a un sistema SIEM lo sobrecargará al correlacionar y procesar los datos innecesariamente, lo que provocará un rendimiento deficiente”.6 En la medida en que existe el riesgo de recopilar demasiados datos de registro, también existe el riesgo de no recopilar suficiente riesgo-datos relevantes. Esto puede ser particularmente crítico en la vida de una empresa donde los cambios inducidos por la tecnología son frecuentes e impactantes. El equipo de administración de registros debe conocer los procesos comerciales de la organización para comprender de manera efectiva la tecnología y el riesgo comercial. Con el conocimiento comercial adecuado, el equipo podrá identificar el tipo de registros necesarios que se recopilarán, determinar los criterios de agregación de registros con respecto al proceso comercial, determinar las amenazas relacionadas con el negocio y almacenar y analizar registros de manera eficiente en toda la organización.

En 2016, los hackers robaron US $81 millones de un banco de Bangladesh al hackear SWIFT. El incidente no se detectó durante meses, ya que el malware estaba borrando los registros de las actividades fraudulentas.7 Recientemente, los piratas informáticos filtraron los próximos episodios de la popular serie de televisión estadounidense Games of Thrones y piratearon la red del programa, HBO. El incumplimiento incluyó datos personales y correos electrónicos de los empleados. Los hackers han exigido US $6 millones como ransomware.8 Si tales ataques se hubieran identificado en el momento adecuado, HBO no tendría que enfrentar estos problemas de pérdida de reputación y financieros. Visa Europe9 sugiere que, en muchos casos, las organizaciones están operando completamente inconscientes de un compromiso debido a:

- Registro deshabilitado

- Pérdida de eventos desencadenantes debido a registros sobrescritos

- Falla al monitorear registros

- Falta de conocimiento de los eventos que se registran

En el estado actual de la implementación de la tecnología de la información, es aún más crucial devolver la prioridad al registro de seguridad. Sin embargo, debe hacerse correctamente para obtener beneficios del esfuerzo significativo involucrado y los otros recursos que se necesitarían para implementar y mantener un programa efectivo de administración de registros de seguridad.

Notas finales

1 ISACA, Security Information and Event Management: Business Benefits and Security, Governance and Assurance Perspectives, USA, 2010

2 Bensinger, G.; “Uber Agrees to Decades of Audits to End FTC Probe,” The Wall Street Journal, 16 August 2017

3 Visa Europe, “Planning for and Implementing Security Logging,” fact sheet, www.visaeurope.com/media/images/security_logging_factsheet-73-18417.pdf

4 Op cit, ISACA, p. 8

5 Kent, K.; M. Souppaya; Guide to Computer Security Log Management, National Institute of Standards and Technology Special Publication SP 800-92, USA, 2006

6 Frye, D.; Effective Use Case Modeling for Security Information and Event Management, SANS Institute Reading Room, 21 September 2009, p. 7, www.sans.org/reading-room/whitepapers/bestprac/effective-case-modeling-security-information-event-management-33319

7 Smith, M.; “Bangladesh Bank Cyber-Heist Hackers Used Custom Malware to Steal $81 Million,” CSO, 25 April 2016, www.csoonline.com/article/3060798/security/bangladesh-bank-cyber-heist-hackers-used-custom-malware-to-steal-81-million.html

8 Associated Press, “Hackers Leak More Game of Thrones Scripts and HBO Emails in Demand for Millions in Ransom Money,” The Telegraph, 8 August 2017, www.telegraph.co.uk/technology/2017/08/08/hackers-leak-game-thrones-scripts-hbo-emails-demand-millions/

9 Op cit, Visa Europe

Vasant Raval, DBA, CISA, ACMA

Es profesor de contabilidad en la Universidad de Creighton (Omaha, Nebraska, EE. UU.). El coautor de dos libros sobre sistemas de información y seguridad, sus áreas de interés docente e investigador incluyen la seguridad de la información y el gobierno corporativo. Él puede ser contactado en vraval@creighton.edu.

Saloni Verma, CISA, CEH

Tiene experiencia en estrategias de ciberseguridad, implementaciones de seguridad de la información, auditorías y cumplimiento. Ha trabajado en India para servicios de asesoramiento en EY, PricewaterhouseCoopers, BDO y para bancos multinacionales. Ella puede ser contactada en saloni.raghav@gmail.com.