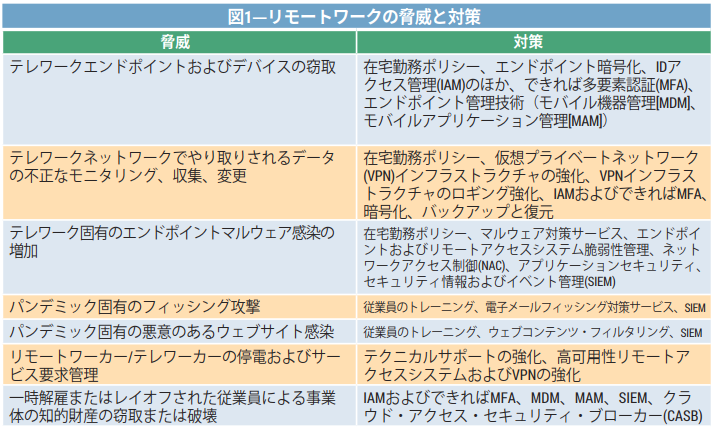

2020年に発生したCOVID-19パンデミックの最も顕 著な結果のひとつは、従来のオフィスベースから 自宅でのリモートワークへと、働き方の主軸が移 行したことです。各国政府は、生活に必要不可欠 でない業種の従業員に対して公式に自宅待機を命 じました。事業体のリーダーは、従業員を介して ウイルスが拡散することを防ぐために、従業員に 自宅隔離を指示することで政府の命令に追従しま した。そうした体験から得られた主な教訓は、安 全なリモートワーク/テレワーク業務を指示するこ とで、従業員とその重要な職能を保護し維持でき るということです。残念ながら、図1が示すよう に、リモートワークによって、独自の脅威軽減対 策が必要な新しいIT関連の脅威がもたらされま した。

こうした対策は、以下の5つのカテゴリに分類でき ます。

- 従業員セキュリティ

- エンドポイントセキュリティ

- ネットワークセキュリティ

- セキュリティモニタリング

- セキュリティレポーティング

各カテゴリには、無視すると、今後主流となるリ モートワークへの過渡期および長期的運用アプロ ーチにおいて、深刻なリスクを招きかねないセ キュリティ分野が含まれます。事業体のリーダー は、組織独自の環境に合わせて各カテゴリの適用 性を評価すべきです。

従業員セキュリティ

従業員セキュリティは、独自の対策が必要な5大カ テゴリのひとつです。事業体セキュリティにおい て、従業員はセキュリティ侵害につながる意思決定 に数え切れないほど関与するため、最も弱い要素に なることが多いです。従業員セキュリティでは、テ レワークポリシー、トレーニング、フィッシング対 策、IDアクセス管理(IAM)が重視されます。

- テレワークポリシー— 安全で継続的なビジネス およびITオペレーションを維持するには、最初 にパンデミック関連の脅威に対処する在宅勤務 ポリシーを確立することが欠かせません。在宅 勤務ポリシーでは、リモートで勤務している従 業員に対し、事業体のリーダーが期待する事項 を定める必要があります。安全なリモートコン ピューティング、許容可能な利用でありかつ承 認されるアプリケーションなどのサイバーセ キュリティ考慮事項を強調すべきです。許容可 能な利用とは、パンデミック前にも有効であっ た一般概念であるため、事業体は、従業員が通 常時では許容不可として制約される職務を特殊 状況の場合に実行できるように、ポリシーと手 続に対して例外を設ける必要があります。ポリ シーでは、デバイスの紛失または盗難時の連絡 先、フィッシング、疑わしいコンピューティン グイベントの観察などの情報を整えておくべき です。テレワークポリシーは、事業体のトレーニングにも取り入れ、テレワーク特有の脅威を 軽減することを目的とした必須トレーニングコ ースのリストを整えておく必要があります。安 全なリモートワーク環境にとって重要なのは、 自宅の作業場所から事業体のシステムへの接続 機能を提供する仮想プライベートネットワーク (VPN)です。リモートワーカーは、VPN経由で遠 隔地から接続するために必要なすべてのガイド 情報にアクセスできなければなりません。

- 従業員トレーニング — トレーニングマネージャ ーは特別トレーニング内容を作成することを検 討し、その内容は、従業員がテレワーク中に直 面する独特の脅威を管理するための知識を高め るためのものでなければなりません。トレーニ ングには、在宅勤務コンピューティングルール を統括するポリシーおよびエンドユーザーが潜 在的な脅威、例えば、ノートPC窃盗犯やパンデ ミック固有のフィッシングメールなどに備える ためのチュートリアルを含め る必 要があり ます。

- 電子メールのフィッシング対策サービス—事業 体のリーダーは、新しいパンデミック固有の フィッシング攻撃に備えるべきです。例えば、 ハッカーからパンデミック関連の件名で従業員 へ悪意のある電子メールが送信され、関連性が 高いように見せかけたり、感情的に訴えかけて 悪意のあるリンクや添付ファイルをクリックさ せたりすることがあります。事業体は、外部発 信源からのパンデミックに関連するという印付 きメッセージに対処するために、フィッシング 対策プラットフォームを導入または微調整すべ きです。

- IAM—IAMチームは、パンデミック固有の考慮 事項に基づき、新しいアクセス権を付与し、既 存アクセス権を削除する必要があります。リモ ートで従業員の入社処理及び退職処理を行うに は、従業員のIAM資格情報および基礎権限を作 成、一時無効化、削除するためのIAMアクショ ンが必要になります。多要素認証(MFA)も必須で す。とりわけ、遠隔地から接続しているユーザ ーが、昇格された管理者機能およびハイリスク 機能を実行するためにMFAが必要です。機密デ ータを取り扱う特定の業種および職務では、ユ ーザーのログイン試行およびアクセスのログ関 連付け、モニタリング、保持の一元化などの IAMセキュリティ対策の強化により、機密デー タを保存、処理、転送するすべてのシステムを 強化すべきです。MFAは、リスクの高い機密デ ータが関与する職務を実行するユーザーにとっ て役立ちます。

エンドポイントセキュリティ

独自の対策が必要な5大カテゴリの2番目は、エン ドポイントセキュリティです。エンドポイントお よびデバイスセキュリティの弱点は、悪意のある 人物が不正にアクセス権を取得したり、データの 完全性や可用性に損害を与えたりする機会を豊富 に与えます。エンドポイントおよびデバイスセ キュリティでは、エンドポイントの暗号化、エン ドポイント管理サービス、ウイルス対策サービ ス、エンドポイント脆弱性とパッチ管理、バック アップおよび復元、ウェブコンテンツ・フィルタ リング、アプリケーションセキュリティ、クラウ ド・アクセス・セキュリティ・ブローカー(CASB) が重視されます。

- エンドポイントの暗号化 —大人数の従業員がリ モートワークに移行すると、物理的セキュリテ ィ保護なしに、オフィス外の遠隔地で使用され るノートPCの数がますます増えます。エンドポ イント・ハードドライブおよび機密ファイルの 暗号化を指示することで、事業体のリーダー は、ノートPCやモバイル機器の窃盗犯がデータ にアクセスできなくなるので安心できます。

- エンドポイント管理サービス— 従業員の大多数 がテレワークへ移行すると、ノートPCとデバイ スをインターネット越しでリモート管理するこ との重要性が増します。例えば、既存のパッチ ングプラットフォームは、モバイルデバイス管 理(MDM)プラットフォームとして役割が倍にな ります。Windows System Center Configuration Manager (SCCM)およびApple Jamfには、リモー トワイプおよびロック機能が搭載されており、 ITセキュリティリーダーはデータ、知的財産、 営業秘密の機密性を保持するために使用できま す。これらのプラットフォームは、事業体が BYOD (bring-your-own-device)プログラムを整 備している場合、個人用モバイル機器の個人デ ータには影響を与えずに事業体データをパー ティションで区切ったり、必要に応じて消去し たりするためにも使用できます。

- ウイルス対策サービス—次世代ウイルス対策 サービスは、エンドポイント、サーバー、デバ イスで悪意のあるロジックの実行を防ぎます。 このようなタイプの予防セキュリティツール は、静的マルウェアシグネチャだけに依存する のではなく、人工知能(AI)やマシンラーニングに 基づいて、ゼロデイ攻撃から保護するために、 悪意のあるロジックの実行を妨げます。次世代 ウイルス対策サービスは、従来のシグネチャベ ースのサービスに比べ、より強固な保護機能を 提供します。

- エンドポイント脆弱性とパッチ管理—リモート ワーク/テレワークの増加は、スキャンとパッチ が増加し、脅威にさらされる確率も高まること を意味します。安全性に欠ける自宅や公衆ネッ トワークに接続しているリモートワーカー、と りわけ一元管理された事業体ITセキュリティサ ービスを回避しているリモートワーカーは、従 来のオフィス内で働くワーカーに比べ脆弱性が はるかに高くなっています。エンドポイント脆 弱性にパッチを適用することは、コンピュー ティングの安全を守る基本原則であり、テレワ ーク中にその重要度がさらに高まっています。

- バックアップおよび復元 —事業体データの完全 性と可用性を改変する脅威にさらされる運用環 境にとって、バックアップからデータを復元す る機能は必要不可欠です。ユーザーデータの バックアップを取れば、失われたデータを確実 に回復・復元できるため、事業体のリーダーは ランサムウェアウイルスやノートPC/デバイス の盗難などの脅威を軽減できます。

- ウェブコンテンツ・フィルタリング—ハッカー は、マルウェアを含む悪意のあるパンデミック 関連ウェブサイトを構築する場合があります。 このサイトからリモートユーザーのエンドポイ ントのセキュリティを破り、最終的にはハッカ ーが事業体ネットワークに侵入したり、エンド ユーザーからデータを窃取したりすることを可 能にします。コンテンツ・フィルタリング・サ ービスを調整すると、悪意のあるパンデミック 関連コンテンツをフィルターで排除できます。

- アプリケーションセキュリティ — 従業員が事業 体のエンドポイントからコンシューマ向けクラ ウドアプリケーション(メッセージングや動画 など)にアクセスすると、事業体が重大なリス クにさらされる可能性があります。事業体のIT リーダーは、このようなサードパーティアプリ ケーションを特定してパッチを当てるか、従業 員のエンドポイントから排除すべきです。

- クラウド・アクセス・セキュリティ・ブローカー (CASB)—CASBサービスは、従業員が使用して いるアプリケーションの種類や、従業員がアッ プロード/ダウンロードしているデータの種類に 関する詳細情報を事業体のリーダーに提供する ことができます。CASBを活用すると、事業体は リスクの高いクラウドアクティビティを制御す ることもできます。

ネットワークセキュリティ

独自の対策が必要な5大カテゴリの3つ目は、ネッ トワークセキュリティです。ネットワークは「主 要路」であり、復元性および堅牢性に優れている ことはもちろん、制限付きのデータの限定エリア への「チェックポイント」としても機能すべきで す。ネットワークセキュリティ対策には、高可用 性リモート・アクセス・インフラストラクチャ、 ネットワークアクセス制御(NAC)、強化されたテク ニカルサポートが含まれます。

- 強化された高可用性リモート・アクセス・イン フラストラクチャe— リモートワーク/テレワー クへのシフトに伴い、VPNシステムのセキュリ ティと復元性の重要度が高まっています。強化 された強固な暗号化を使用しないと、攻撃者は リモート接続システムの弱点を悪用し、システ ムアクセス権を不正に取得したり、転送中のデ ータを回収および/または変更したりすることが できます。ネットワークスタッフは、シンプル なユーザー名とパスワードのみのアクセス機能 を拡張するためにMFAを義務付け、アクセス権 の悪用および取得を極めて難しくすることで、 VPNシステムを強化できます。VPN経由でリモ ートワークを実行する際には、VPNインフラス トラクチャの脆弱性をスキャンして、パッチを 適用して強化された安全な状態に構成すること が重要です。単一障害点を確実になくすため に、VPNシステムは復元性が高くなくてはなら ず、冗長性と可用性を備えたアーキテクチャで 実装すべきです。ネットワークチームは、リモ ートユーザーのトラフィック増大に対応し、 VPNをプロビジョニングしなければならないた め、一元化されたインターネットキャパシティ と冗長回路も重要度が高まっています。

- ネットワークアクセス制御(NAC)—NACサービ スは、システムチェックに合格することなく、 ユーザーとそのノートPC/デバイスが事業体の サービスに接続できないようにすることで、ゲ ートキーパー機能を実行します。NACシステム は、事業体セキュリティポリシー要件セットに 基づいて、各エンドポイントに活用可能なコン プライアンスステータスも提供します。マネー ジャーは、コンプライアンスステータスと従業 員IDに基づいて最小特権の原則に従い、VPN接 続ユーザーがアクセス可能なセグメントとリソ ースを指定できます。セキュリティリーダー は、ネットワークに接続する前に、各エンドポ イント向けのNACシステム生成リスクプロファ イルに基づいて、脅威に影響を受けやすいエン ドポイントを効率的に封鎖できます。

- 強化された技術サポート—リモートアクセス しか実行可能でない場合、パンデミックにより 制限を受けるオペレーションに適合するよう技 術サポートプロセス(一般的に、修理や点検の ためにノートPCやその他のデバイスを職場へ物 理的に持ち込むことも含まれる)を更新する必 要があります。技術サポートチームは、セキュ ア・リモート・デスクトップ・アプリケーショ ンを必要とします。ITリーダーは、すべてのリ モート管理アプリケーションを評価し、スタッ フが最大限にそのアプリケーションを強化でき ることを確実にすべきです。

セキュリティモニタリング

独自の対策が必要な5大カテゴリの4つ目は、セ キュリティモニタリングです。ネットワーク上の 各ノードはイベントログを生成します。セキュリ ティプロフェッショナルは、調査中に手がかりを 組み合わせるときにイベントログを活用できま す。セキュリティ担当者は、調査中に将来の分析 に備えてイベントログを関連付けて中央に保存す るために、セキュリティ情報およびイベント管理 (SIEM)プラットフォームを配備できます。リモー トワーク/テレワークへのシフトには、独自のログ を生成する特定のシステムが関与します。こうし たシステムは新しく注目を集めています。

SIEMでは、パンデミックに関連する脅威からの潜 在的なデータ侵害を指摘するセキュリティプラッ トフォームから、中央でイベントの関連付けおよ びモニタリングを実行します。モニタリングチー ムは、以下の種類の情報源から、特定のイベント に悪意のあるアクティビティがないか確実にモニ タリングされるようにすべきです。

- セキュリティシステムの可用性

- エンドポイントでのマルウェア感染

- VPN

- IDおよびアクセス認証リクエストおよび障害

- MDM

- 電子メールフィッシング対策サービス

セキュリティレポーティング

リモートワーク/テレワークへのシフトに合わせた 独自の対策が必要な5つ目のカテゴリは、セキュリ ティレポーティングです。事業体のセキュリティ リーダーは、パンデミックに関連する脅威を軽減 することを目的として、セキュリティサービスの 状態を提供する特別のレポーティング機能を作成 することを考慮すべきです。特別のレポーティン グの例は以下のとおりです。

- パッチ適用、ウイルス対策、MDM、暗号化など のエンドポイント管理システムから接続できな いリモート・ユーザー・エンドポイントの数、 種類、目的、重要度

- ハイリスクシステムおよび機能への特権付き管 理者アクセスのアクセスログとモニタリング

- た、現在の脆弱性に関する従業員およびシステ ムコンプライアンスレポート

- 可用性、従業員ログイン、データ仕様などの VPN固有のインジケーターと測定指標

- リモートユーザーのバックアップ状態

- リスクの高いリモートユーザー・クラウドデー タ転送およびリスクの高いパブリッククラウド ・アプリケーション使用に関するCASBレポート

- リモートワーカーポリシーの例外

- リモートワーカーの受け入れ可能なインター ネット使用状況

結論

COVID-19のアウトブレイクなどのパンデミックが 拡散し、自宅でのリモートワークへ急速にシフト して、事業体が脅威を受ける状況が変わると、事 業体のITセキュリティリーダーは、特定の強化さ れた脅威軽減対策を展開しなければなりません。 従業員のセキュリティ、エンドポイントのセキュ リティ、ネットワークのセキュリティ、モニタリ ングおよびレポーティングに強化されたITセキュ リティ対策を導入することで、事業体はビジネス システムが円滑かつ安全に運用し続けられること を確実にできます。

Brett Bonin, CISA

ワールドクラスの企業セキュリティ変革・最適化プログラムを指揮し、幅広い経験を有する有能なサイバーセキュリティ担当重役です。 現在、Bonin氏は、Omnicom Groupの最高情報セキュリティ責任者代理としてグローバルセキュリティ戦略およびオペレーションを指揮 しています。同社はFortune 100に掲載される国際マーケティング企業で、DAS Group of Companies、DDB、BBDO、Omnicom Media Group、TBWAという5大子会社ネットワークを持っています。彼は、企業のIT部門のほか、100を超える国の5,000以上のビジネスクライ アントの知的財産を守る上で陣頭指揮を執っています。彼が手がけている組織には、Apple、AT&T、Cisco、Hewlett Packard、Microsoft、 Nike、PepsiCo、アメリカ陸軍が含まれます。Bonin氏は、世界でも指折りの経営指導者から25年にわたる薫陶を受けることで、セキュ リティおよびビジネスリーダーシップの実践手法に磨きをかけました。官民問わず幹部レベルの豊富な経験を有します。アメリカ陸軍の 退役将校で、サイバー、エンジニアリング、インテリジェンスの分野で25年にわたる輝かしい軍歴を誇ります。